サイバー攻撃の現状を見る限り、セキュリティ侵害の発生を完全に防ぐことは、もはや不可能に近い。ちょっとした油断が重大な被害を招くという事実を、強く認識しておく必要があるのだ。だからこそ今、インシデントは避けられないという大前提に立った対策を進めることが急務となっている。

96%の企業が何らかのセキュリティ侵害を受けている

近年、標的型攻撃に象徴されるサイバー攻撃はますます悪質化し、社会に深刻な被害を与える脅威となっている。攻撃経路もインターネットを介した不正侵入のみならず組織の内部犯行にも広がっており、あらゆる場所にセキュリティリスクが存在することを知っておかなければならない。

2015年に日本年金機構から個人情報が大規模に流出するという事件が起きたのは記憶に新しい。米国でも国家安全保障局において内部犯行による機密情報の大量流出があった。これらは氷山の一角に過ぎない。ごく身近なところでは、FacebookやLINEなどソーシャルメディアのアカウントの“乗っ取り”も多発している。これもまた標的型攻撃につながる偵察や情報収集活動の一環として行われている可能性がある。

サイバー攻撃による被害が一向に減らない背景には、企業側にも大きな油断があることを強く認識しておくべきだ。サイバー攻撃は、 あらゆる“心のすき”を突いてくる。例えば、「こんな片田舎の中小企業である我々を、わざわざ狙ってくる者などいない」などと、他人事のように受け止めていないだろうか。こうした根拠のない安心感はまったくあてにならない。都会の企業か地方の企業か、大企業か中小企業か、有名か無名かといったことは無関係。セキュリティ対策の専門企業や公的機関の調査によると、全業種の平均で実に96%の組織が何らかのセキュリティ侵害を受けていると報告されている。

「疑わしいメールを開かなければよい」といった思い込みも大敵だ。標的型メールで使われた件名の具体例を挙げると、「次回の懇親会の開催(X年X月X日)」「○○株式会社に対する新規商談の取り扱い」「○○月度経営会議の会議室変更について」といったように、実在する組織や担当者になりすまし、実際にありがちな案件に巧みに偽装している。毎日大量にやりとりするメールの一覧の中から、こうした偽造メールを確実に見分けることはきわめて困難だろう。

添付ファイルもPDFやWordなどの文書ファイルであれば、つい安易に開いてしまいがち。ところが実際には、その実体はアイコンや拡張子が偽装された実行ファイル(.exe)だったというケースも多々あり、遠隔操作ツール(バックドア)などの高度なマルウェアを仕掛けられてしまう恐れがある。これらのマルウェアが発見されるまでには、平均で150~200日かかっているというデータもあり事態は深刻さを増すばかりだ。

インシデント対応で求められる6つの基本能力とは

こうした状況からも言えるように、どんなに厳重な対策を施したとしてもサイバー攻撃を完全に防ぐことは困難。だからこそ、「インシデントは必ず発生する」という前提に立った備えが重要となるのだ。

ホワイトペーパー「セキュリティ侵害は完全には防げない~インシデントへのレスポンス計画が重要に」

ホワイトペーパー「セキュリティ侵害は完全には防げない~インシデントへのレスポンス計画が重要に」具体的には、どのような体制を整備すべきか──。セキュリティ大手のFireEyeのコンサルティング部門は、これまでに手がけてきた実績に基づき、そのポイントは(1)計画の策定、(2)計画の実行能力の確立、(3)計画の演習(訓練)の3つに集約されると指摘する。さらに、よく練られたインシデント対応計画の実例をつぶさに見てみると、策定-実践-管理という一連のアクションにおいて以下の6つの領域が網羅されているという。

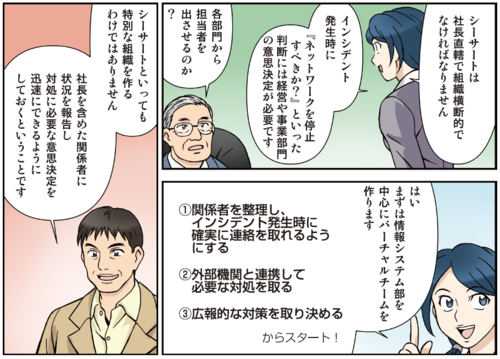

- ガバナンス:ビジネス目標と合致したインシデント対応を遂行するために「シーサート (CSIRT: Computer Security Incident Response Team)」と呼ばれる全社横断のセキュリティ・チームを編成しておく必要がある。各担当者は自らの役割や職務をしっかり把握しておかなければならない。また、業務を妨げずに重要なシステムを保護するための明確なセキュリティ・ポリシーを整備しておくことが重要。適用される規制および法律への準拠は言うまでもない。

- コミュニケーション:インシデント対応を計画通りに確実に実施するため、セキュリティ・チームは外部の関係者とも連携し、適切なタイミングで情報を共有する必要がある。外部関係者には、セキュリティ・ベンダーや官公庁、捜査当局などの第三者組織も含まれる。また、発生したインシデントの種別や深刻度を正確に判断し、利害関係者に速やかに連絡できる態勢を整えておくことも不可欠。

- 可視化:インシデント対応の初動として、ネットワークで何が起きているかを把握することは極めて重要となる。ネットワーク上のイベントを漏れなく把握し、インシデントを素早く発見、調査できなければならない。また、脅威の影響範囲を追跡し、重要なインフラやシステムの保護に必要な対策を速やかに実施することが欠かせない。

- 脅威情報(インテリジェンス):サイバー攻撃者の能力や技法、目的を詳しく把握することで、インシデント対応の効果やスピードが大幅に向上する。攻撃の次の展開を予測しやすくなる効果も見込める。

- 計画と準備:セキュリティ・イベントの検知、分類、調査および被害の復旧に必要なハードウェア、ソフトウェアの導入を図る。それらを効果的・効率的に活用できるように日頃からトレーニングを実施することもポイントとなる。

- 指標:インシデント対応を効果的・効率的に実施する能力を測定しておくことが、改善を図る上での指標となる。「セキュリティ侵害を発見後、攻撃を封じ込めるまでに攻撃者にネットワーク内での活動を許した時間」「セキュリティ脅威を完全に排除して被害を復旧するまでに要した時間」などの項目を数値化しておく。

もっとも、こうした能力を備えたインシデント対応の体制を自力で構築するのは容易なことではない。組織作りやオペレーションの徹底には時間がかかり、その間にもサイバー攻撃を受けかねない。その観点においては、高度な専門知識とノウハウを有するセキュリティ・ベンダーの的確な支援を受けることも、重要な検討事項となる。

ホワイトペーパー「セキュリティ侵害は完全には防げない~インシデントへのレスポンス計画が重要に」では、巧妙さを増すサイバー攻撃に備えるための現実的な体制作りや、それが目的通りに機能しているかを評価する方法について、丁寧に解説している。後半には、セキュリティを巡る昨今の状況や対応計画のあり方をマンガで解説した資料もある。ITに詳しくない人々に、万一に備えた体制固めの重要性を訴求するのに役立つだろう。

インシデントレスポンス計画が未整備あるいは不十分との懸念がある場合は元より、既にインシデントレスポンス計画を整備済みの場合も、その計画が有効かどうかを判断するためにも、本資料を十分に役立てていただきたい。

-

-

-

-

Gemini搭載でGoogle CloudのAIプラットフォーム「Vertex AI」が大幅アップデート。企業の生成AI活用に不可欠なデータマネジメントとは

-

-

-

-

-

-

-

-

-

-

-

-

-

-

大型化、狭額縁化だけじゃないモニターの進化! “機能”と“信頼性”を両輪に差別化を推し進めるレノボの「ThinkVision」

-

WalkMeが2023年のデジタルアダプションアワードを発表。「えきねっと」におけるUX向上事例など、ユーザー間でノウハウを共有するイベントを開催

-

-

Lenovo Tech World Japan 2023 特別対談「レノボ×マイクロソフト」が語る生成AI活用の“現在地”と“近未来”

-

-

-

あらゆるユーザーにAI活用を!「Lenovo Tech World Japan」で提示される企業コンピューティングの近未来像とは?

-

-

-

-

-

-

-