マイクロサービス、RPA、デジタルツイン、AMP……。数え切れないほどの新しい思想やアーキテクチャ、技術等々に関するIT用語が、生まれては消え、またときに息を吹き返しています。メディア露出が増えれば何となくわかっているような気になって、でも実はモヤッとしていて、美味しそうな圏外なようなキーワードたちの数々を、「それってウチに影響あるんだっけ?」という視点で、分解していきたいと思います。今回取り上げるのは「ランサムウェア」です。

【用語】ランサムウェア

2017年5月にホンダや日立製作所、川崎市上下水道局、JR東日本、さらに英国民保険サービスやスペインテレフォニカ、そして個人まで、世界150カ国20万台、国内でも16,000台のマシンを巻き込んだ、「泣きたくなる」というふざけた名前のランサムウェア「WannaCry(ワナクライ)」による世界同時大規模サイバー攻撃は、ご記憶の方も少なくないでしょう。

ランサム(Ransom:身代金)+ソフトウェアから命名されたランサムウェア(Ransomware)は、マルウェア(Malicious Software:悪意のあるソフトの総称)の6割を占めるといわれます。Kasperskyによると、2016年7~9期の攻撃頻度は対個人で毎10秒ごと、対法人は毎20秒ごとと、同年1~3月期に比べても倍増しました。Google等の分析・試算によれば、2014年-2017年前半の被害金額はビットコインを通じた取引だけで25,253,505USドルに上ります。2015年頃から世界中の端末に脅威をもたらし事業規模に関わらずリスクとなっています。

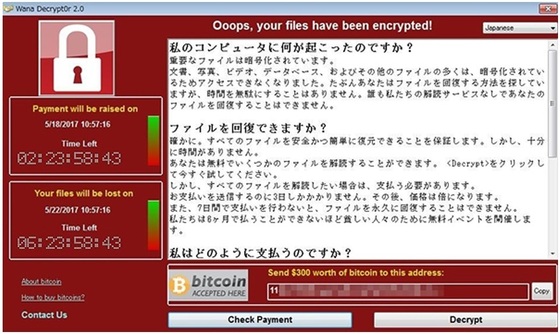

画面1:WannaCryの脅迫画面:ある日パソコンやファイルが施錠され、画面上に金銭を要求する脅迫状が届く

画面1:WannaCryの脅迫画面:ある日パソコンやファイルが施錠され、画面上に金銭を要求する脅迫状が届く拡大画像表示

【イノベーション】ネットワーク攻撃シフトによる凶悪化

ランサムウェアの手口は様々ですが、感染するとユーザーの端末自体あるいは端末のファイルを勝手に暗号化(Encrypt)し、アクセス不能にします。そのうえで暗号化に使用した暗号を解く鍵の代金を要求するパターンが主流で、WannaCryの場合は端末あたり300~600USドルが要求されました。シマンテックの2017年インターネットセキュリティ脅威レポートによると、サイバー犯罪者による被害者一人あたり身代金要求額は1,077USドルに上ります。

感染経路

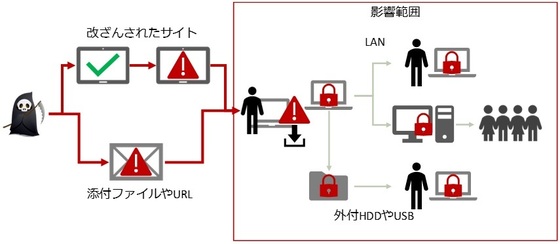

ランサムウェアは、不正に改ざんされたWebサイトやWebサイト上の広告、電子メールへのファイル添付やURLによる誘導などを通じて侵入します。トレンドマイクロによると感染の79%が電子メールとのことで、添付したプログラム実行ファイル名を.pdfに見せかける手口も使われています。

また、2017年6月にチェルノブイリの放射線モニタリングシステム、地下鉄、国営電力会社等が被害を受けたウクライナにおける大規模攻撃のケースでは、一般的に流通するクラウド会計ソフト「MEDoc」のアップデートプログラムにランサムウェアが仕込まれ、被害が拡大しました。セキュリティ教育用の模擬ランサムウェアが悪用されたケースもあります。Windowsだけではありません。「iPhoneを探す」の遠隔ロック機能を悪用した事例も見つかっています。

図1:感染拡大のイメージ。改ざんされた不正サイトへのアクセス、メールの添付ファイルやURLクリックで感染。感染した端末がアクセス可能なあらゆるファイルへ被害が拡散するおそれがあり、ネットワークやハードウェアを通じて影響が拡大しやすい

図1:感染拡大のイメージ。改ざんされた不正サイトへのアクセス、メールの添付ファイルやURLクリックで感染。感染した端末がアクセス可能なあらゆるファイルへ被害が拡散するおそれがあり、ネットワークやハードウェアを通じて影響が拡大しやすい拡大画像表示

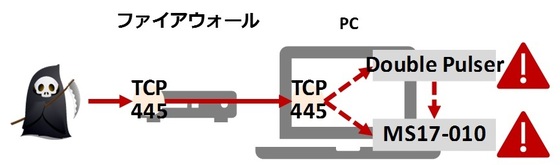

ただ、なりすましメールに対する警戒の浸透などもおそらく奏功して、2017年以降電子メールによる感染は全体の20%程度に減少。代わりに台頭した手口が、WannaCryでも使われたファイル共有プログラム(Microsoft Server Message Block: SMB)の脆弱性やRDP(Remote Desktop Protocol)への遠隔操作による攻撃です。ファイルの開封やサイトアクセスなどエンドユーザーの操作に依存せず、OS等に標準装備されている機能を通じ、共有されるべきデータと同じルートを確保する点が厄介で、プログラム実行時に表示される警告も発しません。侵入後最初にセキュリティソフトを停止させてしまうケースもあります。

図2:WannaCryはSMBの脆弱性を悪用:SMBでファイル共有に使われるTCP445ポートを通じて侵入し、ネットワーク経由でPCを操作するバックドアウィルス「Double Pulsar」またはSMBの脆弱性MS17-010があれば攻撃。TCP445ポートをブロックしていたり、MS17-010のセキュリティ更新プログラムが適用されている場合は感染しない

図2:WannaCryはSMBの脆弱性を悪用:SMBでファイル共有に使われるTCP445ポートを通じて侵入し、ネットワーク経由でPCを操作するバックドアウィルス「Double Pulsar」またはSMBの脆弱性MS17-010があれば攻撃。TCP445ポートをブロックしていたり、MS17-010のセキュリティ更新プログラムが適用されている場合は感染しない拡大画像表示

本来データや機能の共有を目的として設けられた情報流通経路から侵入し、接触可能なファイルやマシンを次々と感染させていく事例が増えました。対ネットワーク攻撃は感染力の高さが特長で、攻撃に遭った企業の71%が感染したとの調査も発表されています。

WannaCryに感染したATMやキオスク端末の画像を、SNS等でご覧になったかもしれません。ネットにつながる限り、支払い能力のない端末やIoTにも被害が及びます。

攻撃対象

暗号化の対象は端末上のファイル(ファイル暗号化型)と端末自体の暗号化(端末ロック型)に分かれ、主流は前者です。ランサムウェアを駆除しても鍵がないと暗号化されたファイルを復元できない点、また感染した端末がアクセス可能なあらゆるファイルへ感染しうる点で、ファイル暗号化型はより質が悪いとされています。

ファイル暗号化型が対象とするファイル形式は、プログラム、Microsoft Office等の文書、動画等160種類以上に及ぶといわれ、感染した場合事業への深刻な影響が懸念されます。身代金要求に応じたからといって鍵の入手やファイル復元が可能という保証はないなか、韓国のホスティング企業NAYANAが1社で162万USドルを支払ったとされる「実績」は、ファイル暗号化型の猛威によるものといえます。

図3:ランサムウェアによる攻撃の例

図3:ランサムウェアによる攻撃の例拡大画像表示

【歴史】小口化、オープン化の徒花(あだはな)

1989年にエイズ国際学会メンバー等に資料を装いフロッピーディスクで送りつけられたトロイの木馬の一種「PC Cyborg」がハードディスクの一部を暗号化し、復号化プログラムと引き換えに378USドルを要求した事件が、最初のランサムウェアといわれています。この件ではパナマの銀行口座が指定されたため、間もなく犯行者として生物学者・Joseph Popp博士が特定され、またソフトとしての完成度も高くなかった(プログラムから鍵を取り出せた)ことから、ランサムウェアの存在を世に知らしめる以上の悲劇には至りませんでした。

大規模なランサムウェアが世界を脅かすのは、インターネットが一般家庭にも定着する2005年以降です。2006年にはGpcode、TROJ.RANSOM.Aなどより巧妙で復号化しづらいプログラムが生み出され、時々の先端技術をいち早く取り入れながら成長を続けています。

攻撃範囲の拡大

企業内ネットワークやクラウド環境が整備されていなかった2000年代には個人ユーザーを対象にした脅迫が一般的でしたが、ビジネスにおけるデータの存在感が増し、共有インフラが整えられていく過程と足並みをそろえるかのように、標的は企業や公共性の高い法人へとシフト。ひとつのランサムウェアが与えうる被害の範囲拡大と同時に、攻撃対象も身代金額も増大し、いまや国家にとっても脅威となっています。

通信コストの低下とユーザー層の拡大、接続機器の増大は、攻撃範囲の拡大と表裏一体です。配布チャネルがメール、ウェブサイトやSNS、リモートアクセスと多様化し、サーバー、PC、モバイルデバイス、IoTなどあらゆる機器が攻撃対象となりえます。

- 注目の秘密計算とは? プライバシー強化技術の実用レベルを確認する(2022/02/25)

- デジタル社会が求める「トラスト」の具体像─変わりゆくインターネットの「信頼」[後編](2021/06/14)

- デジタル社会の「トラスト」とは? 日本発「Trusted Web」構想を読み解く[前編](2021/05/18)

- 「情報銀行」を信用して大丈夫? 先行する海外活用動向と普及を阻む課題(後編)(2019/10/24)

- パーソナルデータが資産に?「情報銀行」の仕組みとビジネス環境(前編)(2019/10/10)