オンラインサービスの認証手段にパスワードに代わって生体認証を使えるようにする認証規格「FIDO」の仕様を標準化している団体であるFIDO(ファイド)アライアンスは2018年12月7日、日本での活動と概況を発表した。現行の技術仕様であるFIDO2について紹介したほか、FIDOを採用した国内事例を紹介した。

FIDOは、オンラインサービスを利用する際の本人認証の規格である(関連記事:パスワードが要らなくなる? 新認証方式「FIDO」とは)。最大の特徴は、ログイン先のサーバーと、手元の端末との間で、認証のための秘密(パスワードなど)を共有しないこと。手元の端末内で認証を完了し、認証結果を公開鍵暗号方式の下でサーバーに通知する仕組み。秘密情報をサーバーに渡さないので、秘密情報が漏洩しない。

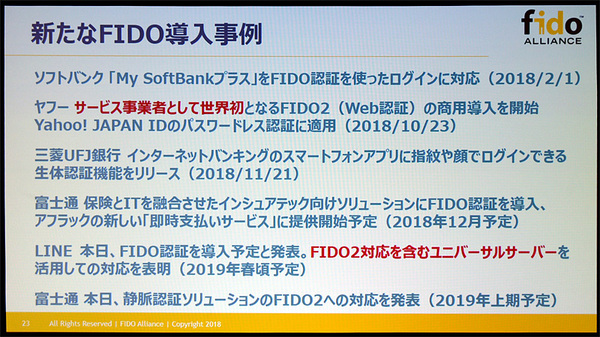

国内では、FIDOを採用した事例がいくつか出てきた(図1)。ソフトバンクは2018年2月、スマホアプリ「My SoftBankプラス」にFIDO認証でログインできるようにした。ヤフーは2018年10月、Webサイト群にログインするYahoo! JAPAN IDのパスワードレス認証にFIDOを適用した。

図1:直近のFIDO導入事例(出典:FIDOアライアンス)

図1:直近のFIDO導入事例(出典:FIDOアライアンス)拡大画像表示

三菱UFJ銀行は2018年11月、インターネットバンキングのスマホアプリにFIDOを採用し、指紋や顔でログインできるようにした。アフラック生命保険は2018年12月、がん保険での診断給付年金の「即時支払いサービス」に、富士通が提供するFIDO準拠の生体認証製品を使う。

直近では、ヤフーがFIDOアライアンスのボードメンバーに加わった(写真1)。ボードメンバーは全37社あり、日本企業としてはNTTドコモとLINEに続く3社目になる。2019年以降の事例としては、LINEが2019年春頃にFIDO認証を導入する。富士通は2019年上期に、同社の静脈認証製品を現行規格であるFIDO2に対応させる。

写真1:左から、ボードメンバー/FIDO Japan WG副座長でNTTドコモのプロダクト部プロダクトイノベーション担当課長である富山由希子氏、ボードメンバー/FIDO Japan WG副座長でヤフーのサービス統括本部IDソリューション本部長である菅原進也氏、ボードメンバー/FIDO Japan WG座長でNTTドコモのプロダクト部プロダクトイノベーション担当部長である森山光一氏、FIDO AllianceのエグゼクティブディレクターであるBrett McDowell(ブレット・マクドウェル)氏、ボードメンバー/FIDO Japan WG副座長でLINEのセキュリティ室マネージャーである市原尚久氏、FIDO Allianceのチーフマーケティングオフィサー(CMO)であるAndrew Shikiar(アンドリュー・シキア)氏

写真1:左から、ボードメンバー/FIDO Japan WG副座長でNTTドコモのプロダクト部プロダクトイノベーション担当課長である富山由希子氏、ボードメンバー/FIDO Japan WG副座長でヤフーのサービス統括本部IDソリューション本部長である菅原進也氏、ボードメンバー/FIDO Japan WG座長でNTTドコモのプロダクト部プロダクトイノベーション担当部長である森山光一氏、FIDO AllianceのエグゼクティブディレクターであるBrett McDowell(ブレット・マクドウェル)氏、ボードメンバー/FIDO Japan WG副座長でLINEのセキュリティ室マネージャーである市原尚久氏、FIDO Allianceのチーフマーケティングオフィサー(CMO)であるAndrew Shikiar(アンドリュー・シキア)氏拡大画像表示

会員登録(無料)が必要です

- 1

- 2

- 次へ >