オンプレミスとSaaSが混在したハイブリッド型のシステム環境を一貫したセキュリティポリシーで守る仕組みとして、にわかに耳目を集めるようになったキーワードが「サイバーセキュリティメッシュアーキテクチャ」(CSMA)と「ゼロトラストネットワークアクセス」(ZTNA)である。この領域で存在感を強めているのが米Fortinet。日本法人のキーパーソンにニューノーマル時代のセキュリティ対策の要諦を聞いた。

コロナ禍を機にテレワークへのシフトが顕著となり、場所を問わずに業務をこなすための措置としてクラウドサービス(SaaS)の利活用に弾みが付いたことは周知の通り。もっとも、それはセキュリティの観点では新たな影を落とすこととなった。従来からの考え方は通用せず、新常態に相応しい対策を速やかに講じなければビジネスの屋台骨が揺らぐことにもなりかねないと担当者は気をもんでいる。

「クラウドはもちろんのこと、オンプレミスにも抜かり無く手を打つことは言葉ほど簡単ではありません」──。フォーティネットジャパンで副社長兼マーケティング本部長を務める西澤伸樹氏はこう指摘した上で次のように続ける。「セキュリティ機能とネットワーク機能をクラウドサービスとして統合するSASE(Secure Access Service Edge)という概念が2020年ころに登場しましたが、それを謳うソリューションの多くではオンプレミス環境への配慮が十分ではありません」。

フォーティネットジャパンで副社長兼マーケティング本部長を務める西澤伸樹氏

フォーティネットジャパンで副社長兼マーケティング本部長を務める西澤伸樹氏目下、悪意ある組織にとってオンプレミス環境は格好の攻撃対象であると同氏。「オフィスのPC環境についてはWindowsのセキュリティパッチがきちんと当てられているのが通例ですが、工場や研究室などIT部門の統制が行き届いていない一部の領域では、後手に回っているUNIX機やLinux機が大量にあって、これらが特に狙われているのです」(西澤氏)。

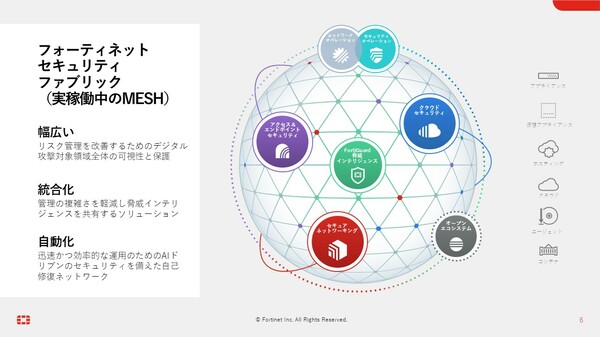

GartnerはSASEの次に位置づけられるコンセプトとして「サイバーセキュリティメッシュアーキテクチャ」(CSMA:Cybersecurity Mesh Architecture)を提唱し、セキュリティの領域では目下の注目トレンドとなっている。そうした中、米Fortinetでは以前から「Fortinet Security Fabric」(セキュリティファブリック)の呼び名で、その機能を提供してきた(図1)。オンプレミスとクラウドで一貫したセキュリティポリシーを運用できる点で、あらためて今、熱い視線が注がれているのだ。

図1 Fortinet Security Fabricでは、クラウドとオンプレミスのハイブリッド環境でセキュリティポリシーを一貫して適用できる。米Gartnerが提唱したサイバーセキュリティ・メッシュ・アーキテクチャ(CSMA)と同様の仕組みを実現済みである

図1 Fortinet Security Fabricでは、クラウドとオンプレミスのハイブリッド環境でセキュリティポリシーを一貫して適用できる。米Gartnerが提唱したサイバーセキュリティ・メッシュ・アーキテクチャ(CSMA)と同様の仕組みを実現済みである拡大画像表示

ゲートウエイとエッジスイッチの全体でアクセスを制御

サイバーセキュリティメッシュアーキテクチャを適用し実現するためには、構成要素としてエッジゲートウエイやプロキシ、エージェントソフトなど複数の製品ジャンルを取り揃える必要がある。市場にある複数ベンダーのポイントソリューションを組み合わせる考え方もあろうが、複雑さが増すのは推して知るべし。こうしたことを背景に、セキュリティ業界ではM&Aなどの企業統合がダイナミックに進んでいる。単一ベンダーでのカバー範囲を広げ、エッジを含めた様々な場所で攻撃を検知し速やかにブロックできるようにすると共に、一方では日々の運用などの負荷を抑えることに主眼がある。

米Fortinetは、1社で各種の製品を取り揃える企業の代表格だ。西澤氏によると、金融業界などのユーザーからは「サイバーリスクを可能な限り押し下げるのが目的であることを忘れてはならない。ベストオブブリードという言葉の響きはよいが、整合性をもって維持管理し、各製品の機能を十分に発揮させるのは至難の業。ベンダーロックインか否かの議論は二の次であり、Fortinetのような実効性のあるソリューションをいち早く導入しなければならない」との声が上がっているという。

同社はユーザーの悩みに耳を傾けながら製品ポートフォリオを着実に広げている。ゲートウエイ機器の「FortiGate」を全エッジに配置すれば高いセキュリティを実現できるものの、このやり方では高くつくのが自明だ。代わりに、LANスイッチ「FortiSwitch」や無線LANアクセスポイント「FortiAP」をFortiGateの配下で一元管理できるようにしている点で期待と注目が集まっている。「攻撃対象であるアタックサーフェイスのすべてをカバーできている」と西澤氏は強調する。

具体的には、FortiGateの運用管理GUIを介して、FortiSwitchとFortiAPの設定を行えるようになっている。FortiSwitchとFortiAPに対するセキュリティポリシーの設定の例として「特定のYouTubeチャンネルをフィルタリングして動画を閲覧不能にする」といった制御も可能である。

さらに、ログを収集して分析する「FortiAnalyzer」を利用すると、ある端末がマルウエアに感染したことを検知したり、マルウエアに感染した端末をネットワークから自動で隔離したり、といった運用ができる。マルウエアへの感染は、ログの分析によって検知する。アクションのトリガーとなる条件を設定し、感染端末の切り離しといった各種の運用管理ジョブをアクションとして実行する。

このように、LANスイッチや無線LANアクセスポイントをゲートウエイであるFortiGateの配下で管理するやり方によって、拠点ネットワークの運用管理が容易になる。この概念をフォーティネットジャパンでは「セキュアSD-Branch」と呼んでいる。

エージェントソフトと連携してゼロトラスト型セキュリティを実現

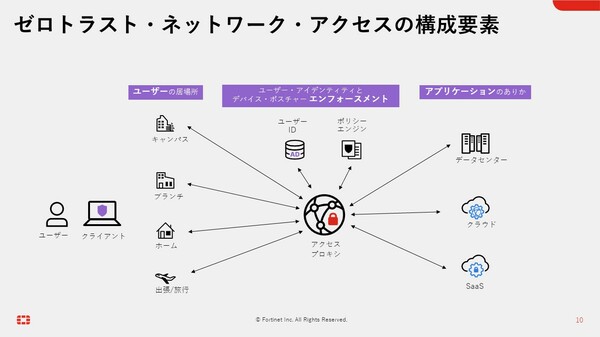

SaaSとオンプレミスの両方を守るサイバーセキュリティメッシュアーキテクチャに加えて、アクセス元となるクライアント端末を意図通りに認証したり制御したりする必要がある。ここで昨今、取り沙汰されているのが、全てが信用できないということを前提とする性悪説のアプローチ「ゼロトラストネットワークアクセス」だ。端末やユーザーを逐一認証し、その結果に応じてアクセスを制御することによってセキュリティを担保する。

米Fortinet製品でゼロトラストネットワークアクセスを実現するための構成要素が、端末にインストールするエージェント「FortiClient」と、FortiClientを管理する専用サーバーの「EMS」(Windows Serverで動作)である。これに、端末からのアクセスを仲介するプロキシとなるゲートウエイのFortiGateを組み合わせることでゼロトラストネットワークアクセスを実現する(図2)。

図2 Fortinet製品でゼロトラストネットワークアクセス(ZTNA)を実現できる。エージェントソフト(FortiClient)をインストールした端末がプロキシとなるゲートウエイ(FortiGate)を仲介して目的のサーバーにアクセスする。端末を管理する専用サーバー(EMS)との組み合わせでアクセスポリシーを一元的に管理・適用する

図2 Fortinet製品でゼロトラストネットワークアクセス(ZTNA)を実現できる。エージェントソフト(FortiClient)をインストールした端末がプロキシとなるゲートウエイ(FortiGate)を仲介して目的のサーバーにアクセスする。端末を管理する専用サーバー(EMS)との組み合わせでアクセスポリシーを一元的に管理・適用する拡大画像表示

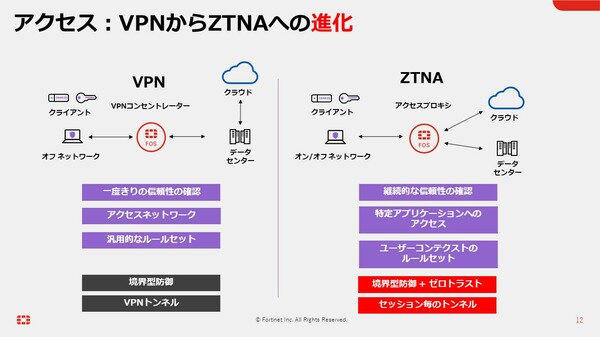

エンドユーザーは、FortiClientを導入した端末からプロキシであるFortiGateに接続し、FortiGateを仲介して目的のサーバーにアクセスする。認証方法は、クライアント証明書、ユーザーIDとパスワード(LDAPも利用可能)、ポスチャ(セキュリティ体制、端末の状態)のチェックである。ポスチャチェックでは、端末の状態に応じてEMSが端末にタグを付ける。プロキシゲートウエイであるFortiGateが、タグを基に動的にアクセスを制御する(図3)。

図3 端末の状態に応じてアクセスを動的に制御できる

図3 端末の状態に応じてアクセスを動的に制御できる拡大画像表示

SaaSを安全に利用するためのSASE製品「FortiSASE SIA(Secure Internet Access)」も同様の仕組みで動作する。エージェントソフトのFortiClientがクラウド(FortiSASE SIAデータセンター)にVPN接続し、クラウド上のプロキシ(FortiGate)を介してインターネットを利用する。「iSASEはリモートアクセス向けの解決策の一部として位置付けている」(西澤氏)。

米Fortinet製品の大きな特徴は、エージェントソフトのFortiClientと、FortiClientの運用管理サーバーであるEMSの組み合わせによって、各種の運用管理機能やセキュリティ機能を利用できる点である。例えば、端末にインストールしてあるソフトウエアのインベントリ情報を収集してソフトウエアを端末に配布したり、端末の脆弱性をスキャンした上で、発見した脆弱性に対してEMSから修正パッチを適用したり、といった運用がとれる。

検知したマルウエア感染端末をネットワークから自動で隔離

先にFortiAnalyzerの動きについて概要を触れたが、もう少し詳しく説明しよう。FortiAnalyzerがログを収集・分析してマルウエアへの感染を検知し、これをトリガーに端末の隔離といったアクションを自動で実行する。FortiAnalyzerは、不正なIPアドレス/ドメイン/URL、疑わしいURLなどのブラックリストを使って、不正な通信を行っているエンドポイントをスコアリングする。ログを確認してスコアがしきい値に達したエンドポイントを感染した端末と判定する。

FortiSwitch/FortiAP配下の感染端末に対しては、MACアドレスでフィルタリング可能である。これにより、LANスイッチや無線LANアクセスポイントにレイヤー2レベルで接続できなくなる。これ以外の感染端末については、FortiGateに隔離指示を出して送信元IPアドレスでフィルタリング可能である。EMSからFortiClientのエージェントに指示を出し、端末自らネットワークを遮断する運用も可能である。

インターネットで拠点間を接続してWAN構成を柔軟に

同社は、SD-WANの領域でも存在感を強めている。SD-WANとは、大まかに言えば、拠点間接続のバックボーンとしてインターネットを中心に据え、拠点間のアクセス設定(経路やポリシー)をソフトウエアで簡単に設定し、書き換えられるようにする取り組みだ。アクセス経路の設定を頻ぱんかつ簡単に書き換えられるメリットから、これまでMPLSなどを用いて本社データセンターに拠点をぶら下げて接続していた基幹ネットワークの構成を、インターネットベースへと置き換えやすくなる。実際に欧米では、高価なMPLS回線などが要らなくなることからSD-WANが当たり前になった。

一方で日本では、本社データセンターを介さずに拠点から直接インターネットにアクセスするインターネットブレイクアウトの使い方に魅力を感じるとの声があがっている。「必要な帯域を計算してネットワークを設計することが難しい時代を迎えています。コロナ禍によって、自宅/拠点/本社の至るところからクラウドサービスを使うことが本格化した今、ブレイクアウトでトラフィックを逃がすやり方は、メリットを実感しやすいようですね。これから先、最前線で業務に当たる人のユーザーエクスペリエンス(UX)をどう確保させるかは悩ましい課題となり、その文脈でSD-WANにさらに脚光が当たるはず。当社は技術力をもってそのニーズに応える準備が整っています」(西澤氏)。

DXの早期実現や、狡猾さを増すサイバー攻撃対応などに対して、企業は限られた人員と予算で臨まなければならず悩みは尽きない。ここで、新常態におけるセキュリティのニーズに全方位で対峙するFortinetが力強い伴走者となってくれるはずだ。

●問い合わせ先

フォーティネットジャパン合同会社

〒106-0032 東京都港区六本木7-7-7 Tri-Seven Roppongi 9F

https://www.fortinet.com/jp