[市場動向]

国際イベントやロシア・ウクライナ戦争に乗じてサイバー犯罪組織が暗躍─NTTデータが2022年のサイバーセキュリティ動向を総括

2022年12月26日(月)神 幸葉(IT Leaders編集部)

NTTデータは2022年12月14日、「2022年サイバーセキュリティ動向を総ざらい」と題した発表会を開催した。NTTデータ サイバーセキュリティ技術部 情報セキュリティ推進室 NTTDATA-CERT Executive Security Analystの新井悠氏が登壇し、2022年のサイバーセキュリティ動向で注目すべきトピック、ロシアのウクライナ侵攻に関連したサイバー攻撃の動きを振り返った。

注目すべき2022年の3つのトピック

発表会の冒頭、NTTデータ サイバーセキュリティ技術部 情報セキュリティ推進室 NTTDATA-CERT Executive Security Analystの新井悠氏(写真1)は、2022年のサイバーセキュリティにおける3つのトピックとして以下を挙げた。

写真1:NTTデータ サイバーセキュリティ技術部 情報セキュリティ推進室 NTTDATA-CERT Executive Security Analystの新井悠氏

写真1:NTTデータ サイバーセキュリティ技術部 情報セキュリティ推進室 NTTDATA-CERT Executive Security Analystの新井悠氏国際イベントに便乗したサイバー攻撃

北京冬季オリンピック・パラリンピック、サッカーワールドカップカタール大会という2つの国際大会の開催で、視聴にあたり個人情報を入力させる偽中継サイトの発生が確認された。新井氏は、こうした便乗型のサイバー攻撃は、「2023年に広島で開催されるG7サミットや、2025年の大阪国際博覧会(万博)などでも発生する可能性があり、引き続き注意が必要である」と警告した。

国内2例目のパブリックアトリビューション

パブリックアトリビューション(Public Attribution)とは、サイバー攻撃などの攻撃元の国名を名指しして手口を公表することで、攻撃の抑止と被害拡大防止につなげる手法のこと。国内では、警視庁が2022年10月、北朝鮮のサイバー犯罪グループ「ラザルス(Lazarus)」の動静について公表した。

ラザルスは、諜報活動などを主任務としている他国のAPT(Advanced Persistent Threat:標的型攻撃)グループとは異なり、外貨獲得を主目的としたサイバー犯罪グループで、暗号資産関連事業社を狙っているとされる。国内のパブリックアトリビューション報告は、2021年JAXAなどへのサイバー攻撃は中国軍関与の可能性が高いと発表した事案に続く2例目である。

日本政府が治安・テロ対策の総合指針を9年ぶりに改訂

政府は、各省庁のテロ対策や治安維持の方針をまとめた現行の「『世界一安全な日本』創造戦略」を9年ぶりに改訂する。現状案では「デジタル社会に対応した世界最高水準の安全なサイバー空間の確保」が総合指針の1番目に掲げられている。「現状案にはサイバーセキュリティに関する内容が多く盛り込まれ、優先順位の高さがうかがえる内容になっている」(新井氏)。上述のG7サミットや大阪万博などを視野に入れた大型イベントのサイバーテロ対策も盛り込まれている。

ハイブリット戦が展開されるウクライナ侵攻

新井氏は、2022年2月に開始されたウクライナ侵攻におけるサイバー攻撃の動向に関して、詳しく説明した(関連記事:ロシア・ウクライナ戦争でサイバー戦の実態が顕わに、日本に突きつけられた課題は?)。

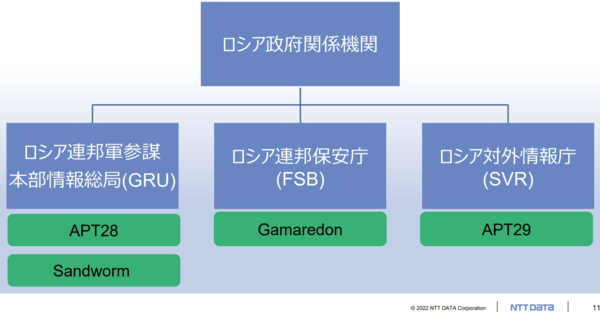

まず新井氏は、ロシア軍関連機関のサイバー攻撃部隊が主に3つの政府機関に付属する形で存在すると指摘し、主な部隊として以下の4つの組織を説明した(図1)。

●APT28:米国の関係先に対して2008年からサイバー攻撃を開始。2016年米大統領選挙に際し、ヒラリー・クリントン候補の選挙対策本部長の私的Gmailアカウントを乗っ取り、機密情報を匿名公開可能なリークサイト「Wikileaks」への、同候補陣営の内部情報のアップロードに関与した。2020年米大統領選挙にも介入したと言われる。

●Sandworm:2014年のクリミア併合をきっかけに誕生したとされる部隊。2015年12月にはウクライナの電力会社3社のシステムに侵入し、約23万人の国民が最大6時間の停電被害に遭った。攻撃にはワイパー型マルウェア「KillDisk」が使用された。ウクライナ侵攻に伴ったサイバー攻撃でしばしば名指しされる。

●APT29:「SUNBURST」と名付けられた米国政府機関への攻撃を首謀したとされる。政府機関などに侵入し、それらの機関で主に使用されるソフトウェアの更新ファイルやファームウェアをコンピュータウイルスに置き換えるサプライチェーン攻撃として警告されている。

●Gamaredon:クリミア併合以降、ウクライナの政府機関関係者に対し標的型メール攻撃を繰り返している攻撃グループ。ウクライナの国家機関、なかでも治安、防衛、法執行機関を標的にサイバー攻撃を行っているとされる。

図1:情報セキュリティベンターによるロシア軍関連機関のサイバー部隊属性判定(出典:NTTデータ)

図1:情報セキュリティベンターによるロシア軍関連機関のサイバー部隊属性判定(出典:NTTデータ)拡大画像表示

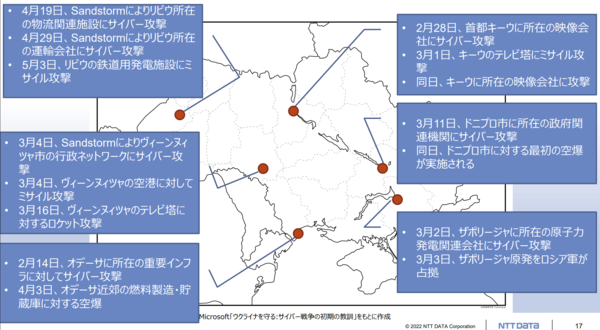

新井氏は、米マイクロソフトの調査を紹介し、2022年2月から収束の気配なく続くロシアのウクライナ侵攻において、武力攻撃とサイバー攻撃は連動していることが判明しているとした(図2)。ロシアが武力攻撃とサイバー攻撃を時差式に実行する理由について同氏は、憶測であると前置きしたうえで次のように説明した。

「サイバー攻撃が失敗したときに軍事攻撃で目標組織や設備を物理的に破壊する。あるいは、重要施設と場所が特定できないクラウドなどのITシステムをそれぞれ攻撃する。さらに、サイバー攻撃で破壊された箇所の復旧のために現地に向かったIT人材を攻撃する。こうした理由が考えられる」

図2:ウクライナ侵攻における軍事攻撃とサイバー攻撃の連動(出典:NTTデータ)

図2:ウクライナ侵攻における軍事攻撃とサイバー攻撃の連動(出典:NTTデータ)拡大画像表示

●Next:ウクライナ侵攻で多く投入されているワイパー型マルウェア

会員登録(無料)が必要です

- 1

- 2

- 次へ >