クラウドコンピューティングの活用が進みつつある一方で、セキュリティを懸念する声は今も少なくない。 だが、現実には「クラウドだから」という理由で特別に安全面を脅かす要因が存在するわけではない。 考慮すべき本質はインターネットに接続したシステムに対する脅威であり、それに対する対策の実装である。 本稿では、利用者によるシステムの“自治性”が特に求められるIaaSのセキュリティ対策について解説する。

※本記事は日本IBM発行の「PROVISION Spring 2012 No.73」の記事を一部編集して掲載しています。

クラウドコンピューティングのセキュリティレベルは格別に低いということはない。システムのセキュリティを守るべき手段がそろっているからだ。特定の用途に限定したアプリケーションサービスを行うSaaSや、アプリケーションのプラットフォームを提供するPaaSの中には極めて強固なセキュリティ対策を提供しているものがあり、安心して利用できる。こうしたサービスはセキュリティ管理もサービスの一部として統合している。

一方、IBMの「IBM SmarterCloud Enterprise(SCE)」や、アマゾン・ドット・コムの「Amazon EC2」のようなIaaSでは、利用者が自らセキュリティを管理しなくてはならない自治性の側面がある。

これまでの企業内データセンターでは、インターネットとの接続によって生じるセキュリティの管理は、セキュリティの専門家によってなされてきた。だが、インターネットに直結したIaaSを活用する際、利用者は今までのサーバー管理の領域を超え、ネットワークセキュリティやサイバー攻撃への対抗手段の必要性を理解して適切に対策を講じなければならない。

以下ではIaaSのセキュリティ対策について解説する。

自由と引き換えの責任

求められる安全意識の変革

サーバー管理者:「Windows ServerのAdministratorのパスワードを“なし”にしたんだけど」

SE:「…」

サーバー管理者:「だって、パスワード面倒なんだよね。これまではそうしていたよ」

SE:「で、何をお守りすればよろしいのでしょうか?」

この例は極端だとしても、データセンター内で保護されてきたサーバーの管理者のセキュリティ意識は、こうした状態に近いかもしれない。IaaS導入時にサーバーインスタンスを作成し、アプリケーションやミドルウェアを導入する際、インストール権限としてrootやAdministratorなど特権ユーザーのパスワードをセキュリティの知識のない作業者に手渡してしまう。インストールスクリプトが正常に動かないために危険なアクセスルートをオープンにしてしまう。そんなセキュリティ事故が報告されている。

これらはIaaSの技術的な危険性を示すものではない。IaaSのセキュリティに対する意識の問題である。繰り返しになるが、クラウドコンピューティングは格別に危険な環境ではない。しかし、IaaSのセキュリティを守るためには、サーバー管理者はセキュリティへの意識を変える必要がある。

これまでインターネットに接続されたシステムの管理者は、教育を受けた専門家に限られてきた。一方でパブリックなIaaSでは、セキュリティにかかわる判断は利用者自身、すなわちオーナーに任されている。

クラウドコンピューティングの命ともいえるセルフサービスによる柔軟性は、数多くのオーナーを生み出す。クラウドコンピューティングのポータルサイトにアクセスし、社内ユーザーが新規にサーバーのインスタンスを作り出せるからだ。これは、クラウドコンピューティングの利用者全員がインターネット上の脅威と戦わなくてはならないことを意味している。

ところが、現実には戦場に一般市民がノコノコと入っていくような無防備さも目立つ。クラウドコンピューティングの一段の普及のためにも、インターネットのセキュリティ意識の一般化を進めることが欠かせない。

クラウド利用時に再確認したい

ネットワーク技術者による対策

セキュリティ意識を高めるのと共に、具体的なセキュリティ対策について改めて理解を深めることも大切だ。

クラウドコンピューティングの最も重要なアクセス要件はインターネットに接続していることである─。こうしたNIST(米国国立標準技術研究所)の定義を持ち出すまでもなく、インターネットに直に接続されたIaaSの環境では、構築したサーバーがインターネットに直接つながる状態で提供される。

著者はネットワークエンジニアとしてユーザー企業のインターネットサイトや、インターネットサービスプロバイダ(ISP)のセキュリティを守るインターネット接続のアーキテクチャやテクノロジを数多く実装してきた。その経験から、クラウドコンピューティングの利用者は、ネットワークやセキュリティのエンジニアがどれだけの慎重さでインターネット上の脅威からネットワークを保護してきたのかを知る必要があると考えている。

ネットワークエンジニアは、HTTPとSSL以外のポートをインターネットに対してオープンにする要求には極めて慎重に対応する。また、社内の重要なサーバーに直接インターネットからの通信を送ることは決してせず、DMZの中継サービスを経由させる。ログインやFTPなどのプロトコルに複雑な設定が求められる点はもちろん、グローバルアドレスを直接サーバーに付与する危険を知っているからだ。アドレスフィルタやステート管理などの基本機能だけでは守れない新たな脅威が日々増えているため、ネットワークのファイアウオールが万能でないことも認識している。

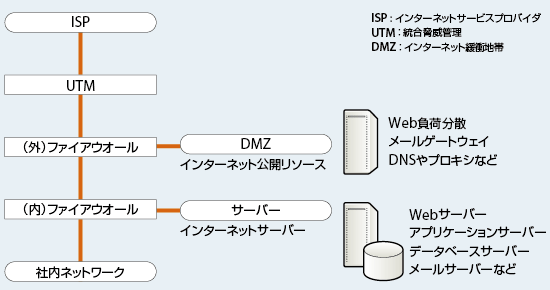

インターネット接続するネットワークの一般的な構造を図1に示す。ファイアウオールはサーバーへのアクセスのフィルタリングを担う。また、正常でないTCP/IPの振る舞いを遮断するステートフルインスペクション機能や、後述するようなアドレス変換機能を提供する。UTM(統合脅威管理)では、通常のファイアウオールでは検知できない不正アクセスのパターンをスキャンするIDS(侵入検知)やIPS(防御機能)によって高度な攻撃に備えている。こうした専門機材を利用しながら、危険との距離に応じてネットワークをゾーニング(領域分け)することにより、社内ネットワークは守られてきた。

会員登録(無料)が必要です

- 1

- 2

- 3

- 次へ >

- ERP導入企業は34.8%、経営改革や業績管理に活用する動きも─ERP研究推進フォーラム/IT Leaders共同調査(2013/02/07)

- ツールの効果的活用で機能品質高め─テスト工程のあり方を見つめ直す(2013/01/29)

- これからIT部門が育てるべき人材像とは(2012/08/24)

- ベテラン社員に技術やノウハウが偏在、情報システム部門の技能継承が課題に(2012/07/19)

- ミドルウェアとハードウェアを統合したプライベート・クラウド・マシンPureApplication Systemの実際(2012/06/25)