電子メールセキュリティの標準規格「S/MIME(エスマイム)」が提唱されてから20年以上の月日が経つ。公開鍵方式による暗号化とデジタル署名が、メールを悪用したなりすましや標的型攻撃を防ぎ、利用者の安心・安全を実現する──と、S/MIMEの効能は知られても、普及には程遠い状況にある。何がS/MIMEの広範な利用を妨げているのか。本稿では、S/MIMEとは何かを振り返りながら、利用が現在のユーザーにもたらすメリット、普及に向けての道筋について前編・中編・後編の3回にわたって解説する。

S/MIME──20年来のメールセキュリティ標準規格

「S/MIME」が提唱されたのは1990年代後半。IETF(Internet Engineering Task Force)によって最初の規格(S/MIME Version 2/RFC 2311~2315)が策定されたのが1998年のことである。メールのなりすましを防止し、エンドツーエンドでの暗号化による安全な通信をサポートする技術として注目され続けてきた。しかしながら、いまだ普及には至らず、社会インフラとなるには程遠い状況である。今まで、さまざまな人々がS/MIMEの有効性を訴え、利用できる環境も整っているにもかかわらず、普及が一向に進まないまま20年以上が経過した。

普及が進まない原因について、S/MIMEに技術的な問題があるということではなく、実際にS/MIMEの設定・管理を行わなければならない送信者側の手間の問題が最も大きいのではと筆者は考えている。

本稿では、もう一度、S/MIMEとは何かを振り返りながら、普及に向けてどのように進めることが可能かについて考えてみる。また、S/MIMEの普及に向けて、筆者が個人的にボランティアベースで進めている活動「S/MIME宣言」について説明し、草の根からS/MIMEを普及させる取り組みを説明することで、皆様のメールの安心・安全への一助になれれば幸いである。

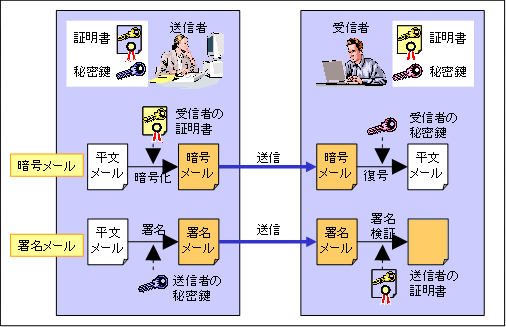

まず、改めてS/MIMEとは何か、今はどのような状況にあるのかについて述べたい。ウィキペディア(Wikipedia)日本語版に記された説明が適切と思われるので、そこから要点を示す。また、独立行政法人 情報処理推進機構(IPA)の情報セキュリティの文献から、S/MIMEの利用イメージを示す(図1)。

S/MIME(Secure / Multipurpose Internet Mail Extensions、エスマイム)とは、MIMEでカプセル化した電子メールの公開鍵方式による暗号化とデジタル署名に関する標準規格である。米国RSA Data Securityによって開発された。

元の仕様は、暗号メッセージ形式に関する事実上の業界標準であるPKCS #7を使い、新開発のIETF MIME仕様を採用した。以来、S/MIMEへの変更管理はIETFの手に委ねられ、また現在その仕様はあらゆる点でPKCS #7とまったく同じIETF仕様である暗号メッセージ構文(CMS)に拡張されている。RFC 8551がVersion 4.0の、RFC 5751がVersion 3.2の、RFC 3851がVersion 3.1の、RFC 2633がVersion 3の、S/MIME仕様を規定している。

図1:S/MIMEの利用イメージ(出典:IPA「情報セキュリティ - S/MIME」)

図1:S/MIMEの利用イメージ(出典:IPA「情報セキュリティ - S/MIME」)S/MIMEがもたらす3つの機能

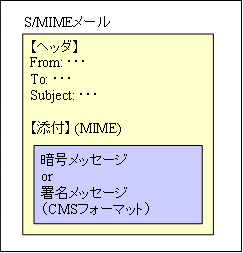

S/MIMEの、メールセキュリティ規格としての概要はつかめただろうか。要は、Microsoft OutlookやMozilla Thunderbirdなどの電子メールクライアントソフトに、電子証明書と呼ばれる暗号化技術を使って、なりすまし防止およびメールの機密性の保護を行えるようにしたもの、それがS/MIMEである(図2)。もたらすのは以下の3つの機能になる。

図2:S/MIMEの構造(出典:IPA「情報セキュリティ - S/MIME」)

図2:S/MIMEの構造(出典:IPA「情報セキュリティ - S/MIME」)メール送信者のなりすまし防止

送信者が、送信するメールに電子証明書を付与する。受信者は、その電子証明書を確認することで、そのメールが、本当に送信者が送ったメールであることを確認することができる。S/MIMEを利用することで、送信者は本当に自分が出したメールであることを証明できる。

メールの改竄検知

電子証明書が付与されたメールが通信経路上で改竄された場合に、その改竄を検知することができる。

メールの暗号化(メール本文および添付)

送信者と受信者が、あらかじめ双方の電子証明書を交換しておきます。送信者は、受信者の電子証明書に含まれる公開鍵を使用して暗号化することで、メールの送信途中での改竄や漏洩の恐れなく、受信者に対して安全にメールを送ることができる。

この3つの機能は、メール環境における信頼性確保のうえで非常に重要である。標的型メールなど、メールを悪用したサイバー攻撃が拡大し続けているが、攻撃のベースに、「送信者を偽れる=なりすまし」を可能にしてしまうメール環境の問題がある。

また、現在のメール環境では、送信者から受信者まで(いわゆるエンドツーエンド)の経路全体にわたって機密性を保証することは困難である。これらの問題に対して、S/MIMEの有効性の観点で多くの人々が情報発信を行っており、S/MIMEを非常に強力な手段であると説明している。筆者は「S/MIME宣言」(後述)として、S/MIMEに関すて公への情報発信を行っているが、S/MIMEに対する否定的な意見はまったく受けていない。

●Next:S/MIMEが20年以上経っても普及しない最たる原因は?

会員登録(無料)が必要です

- 1

- 2

- 次へ >

- 「S/MIME宣言!」今すぐ始められる強固なメールセキュリティ導入ガイド[後編](2022/02/15)

- S/MIMEを使ってみよう! メールセキュリティ保護の仕組みと利用方法[中編](2021/12/27)