電子メールセキュリティの標準規格「S/MIME(エスマイム)」が提唱されてから20年以上の月日が経つ。公開鍵方式による暗号化とデジタル署名が、メールを悪用したなりすましや標的型攻撃を防ぎ、利用者の安心・安全を実現する──とS/MIMEの効能は知られても、普及には程遠い状況にある。何がS/MIMEの広範な利用を妨げているのか。本稿では、S/MIMEとは何かを振り返りながら、利用が現在のユーザーにもたらすメリット、普及に向けての道筋について前編・中編・後編の3回にわたって解説する。最終回となる今回は、今すぐ始められるS/MIMEの導入ガイドをお届けしよう。

●前編・中編はこちら

なりすましメールに根源的な対策を─S/MIMEの概要と現況[前編]

S/MIMEを使ってみよう! メールセキュリティ保護の仕組みと利用方法[中編]

S/MIMEはスモールスタートが可能

S/MIMEを使って、「自分が送信するメールがなりすましメールでない」ことを証明したいと考えている人はきっと多いだろう。しかしながら、なかなか具体的な方策の一歩が踏み出せない人もまた多い。特に、企業や組織で使用しているメールアドレスは、基本的にIT部門の管轄であるため、個人の移行でS/MIMEの導入など不可能だと考えているのではないだろうか?

しかし、S/MIMEは必ずしも企業・組織が全体として取り組まないと導入できないというものではない。いわゆるスモールスタートが可能である。表1に、「企業・組織におけるS/MIME化の成熟度評価シート」を示した。成熟度というよりは導入ステップととらえていただいたほうがよいかもしれない。以下、この評価シートにある5つのレベル/ステップについて説明していこう。

| 成熟度レベル | レベル名 | 要件・方法 |

| レベル1 | 顧客向け配信用メールアドレスの真正性を証明 | ECの通知やマーケティング施策など、顧客宛てのメールメッセージの送信元メールアドレスに証明書を付与する。なりすましメール、スパムメールでないことの証明が可能になる。現在、金融機関等が真に自組織からのメールであることを証明するために利用している。 |

| レベル2 | 重要情報を扱うユーザーのメールアドレスの真正性を証明 | 経営層、人事部、事業部門長など、企業・組織の中でも、標的型攻撃メールのターゲットにされやすいメールアドレスに証明書を付与する。証明書の付与確認などの社員教育が必要。 |

| レベル3 | 機密情報を扱うユーザー双方のメールアドレスの真正性を証明+暗号化通信の実施 | 入札案件や機密情報の送受などを行うユーザーのメールアドレスに証明書を付与する。加えて、相手のメールアドレスにも証明書の付与を求めることで、双方向で真正性を証明する。さらに、証明書を用いた暗号化機能により、エンドツーエンドでのメール全体の暗号化を図る。 |

| レベル4 | 企業・組織ドメインの全メールアドレスの真正性を証明 | 従業員・契約社員など、企業・組織ドメインに属するすべてのメールアドレスに証明書を付与する。加えて、相手のメールアドレスにも証明書の付与を求めることで、双方向で真正性を証明する。さらに、証明書を用いた暗号化機能により、エンドツーエンドでのメール全体の暗号化を図る。 |

| レベル5 | 企業・組織ドメインの全メールアドレスの真正性を証明(自動送信メールなどを含む) | 自動送信メールなどを含む、企業・組織ドメインに属するすべてのメールアドレスに証明書を付与する。加えて、相手のメールアドレスにも証明書の付与を求めることで、双方向で真正性を証明する。さらに、証明書を用いた暗号化機能により、エンドツーエンドでのメール全体の暗号化を図る。 |

表1:企業・組織におけるS/MIME導入の成熟度評価シート

レベル1:顧客向け配信用メールアドレスの真正性を証明

一足飛びに、企業・組織の全社員のメールアドレスをS/MIME化することは非常に難しい。最初のステップとして、まずは社外の顧客向けの情報発信、マーケティングメッセージを対象に、S/MIMEによって真正性を証明するところから始めよう。

すでに金融機関などから受け取るメールに電子証明書が付与されているのを気づくことも多いと思う。ここで業・組織が発信するメールがなりすましメールでないことを証明できれば、S/MIME全面導入への道が開かれるだろう。

企業・組織がこれに取り組めば、最近多く見られる「XXXから緊急連絡です。パスワードが漏洩しているのですぐに対応してください」といった文面のフィッシングメールに対して、電子証明書が付与(正しい電子証明書かどうかも含めて)されているかを直ちに確認でき、受信者側の対応がとりやすくなる。

ここでの問題点としては、利用するメール配信サービスがS/MIMEに対応していない場合があることである。したがって、メール配信サービスの選択時にS/MIME対応か否かを確認する必要がある。

レベル2:重要情報を扱うユーザーのメールアドレスの真正性を証明

次のステップは、社内でも特に外部との重要な情報のやり取りを行う、キーパーソンのユーザーのメールアドレスにも電子証明書を付与する取り組みである。

S/MIMEはあくまで送信側が自分であることを証明しているので、電子証明書の付いたメールは信用できるが、そうでないメールはなりすまされている可能性があるという判断ができる。言うまでもないが、電子証明書が付いていないからといって、それがすべてなりすましメールだということではない。正当なメールの可能性はあるし、それを暗黙の内に信用しているという状況である。

もちろん、キーパーソンのみに限定する必要はない。S/MIMEの重要性を認識しているユーザーであれば、事前にIT部門や上司の承認を得ることは必要だが、まずは自分から始めることができる。その際、無料の電子証明書を取得してトライアルとして始め、うまくいくようであれば有料の電子証明書に変更するというような方法も考えられる。

レベル3:機密情報を扱うユーザー双方のメールアドレスの真正性を証明+暗号化通信の実施

ステップを進めて、S/MIMEがもたらす真正性だけでなく暗号化機能の活用にも着手する。真正性と異なり暗号化は、双方がS/MIME対応を行う必要がある。互いが証明書をやり取りし、相手方の公開鍵を使うことになる。

一度設定すると、以降のメールのやり取りを自動で暗号化されるし、メールの本文だけでなく添付ファイルなどすべてが暗号化される。また、メールのやり取りから標的型メールを作成するEmotetのようなサイバー攻撃に対しても、メールの内容が閲覧される恐れがなくなる。現状、機密性の高い文書のやり取りを、今日問題となっているPPAP(関連記事:中編「なかなか廃れないPPAPの問題」)に委ねてしまっている企業・組織にとって、有効な代替策の1つになるだろう。

レベル4:企業・組織ドメインの全メールアドレスの真正性を証明

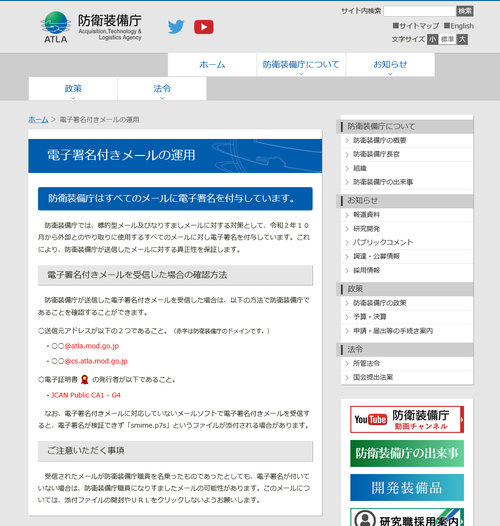

このステップから、企業・組織全体としての取り組みになる。メールアドレスとして、企業・組織のドメイン名を持つすべての従業員・契約社員などのアカウントに電子証明書を付与する。画面1は、防衛装備庁の取り組みの例である。このように、外部とのやり取りに使用するすべてのメールに対し電子証明書を付与し、受信されたメールに電子証明書が付いていない場合は、なりすましたメールの可能性があることを宣言できるようにしている。

画面1:防衛装備庁におけるS/MIME利用の明示(出典:防衛装備庁)

画面1:防衛装備庁におけるS/MIME利用の明示(出典:防衛装備庁)拡大画像表示

レベル5:企業・組織ドメインの全メールアドレスの真正性を証明(自動送信メールなどを含む)

さらに進めて、Webフォームから自動配信されるメールにも電子証明書を付与する。かなりハードルが高いが、これで企業・組織のドメイン名を持つ全アカウントのS/MIME導入がなされることになる。

●Next:S/MIMEと併用可能な技術、そして「S/MIME宣言」

会員登録(無料)が必要です

- 1

- 2

- 3

- 次へ >

- S/MIMEを使ってみよう! メールセキュリティ保護の仕組みと利用方法[中編](2021/12/27)

- なりすましメールに根源的な対策を─S/MIMEの概要と現況[前編](2021/10/26)